Многие крупные организации используют технологию предупреждения утечки информации с помощью средств honeytoken. Они представляют собой приманку для злоумышленников - хакер проникает в систему, совершает действия, служба безопасности получает об этом сообщение и принимает соответствующие меры. Но, что насчет рядовых пользователей? Не все, но очень многие из нас хоть раз подвергались взлому, а узнавали, когда был нанесен моральный или материальный ущерб. Определить взлом системы довольно сложно, но предотвратить последствия очень просто - canarytokens позволит обнаружить злонамеренные действия и вовремя на них среагировать.

В интернете на ежедневной основе происходят нарушения целостности, доступности и конфиденциальности информации. Распространяется все на мега-корпорации, правительство и рядовых пользователей. От ничего не подозревающих бабушек и школьников, до специалистов и профессионалов в области информационной безопасности. Этого не избежать и это простительно. Что не простительно, так это узнать о взломе и утечке информации спустя месяцы или годы.

Canarytokens - это бесплатный, быстрый и безболезненный способ помочь рядовым пользователям и компаниям обнаружить, что их системы скомпрометированы хакерами. Canarytokens - интернет-сайт, который позволяет генерировать и отслеживать токены. Они имеют уникальный идентификатор (который может быть встроен в HTTP URL или в имена хостов). Всякий раз, когда этот URL-адрес запрашивается или имя хоста разрешается, на адрес электронной почты, закрепленный в метке, отправляется уведомление. Как только поступает данное сообщение, мы узнаем, что кто-то открыл документ, а значит, система взломана и у нас может произойти утечка информации.

Разработчиком системы является компания Thinkst. Они акцентируют большое внимание на информационной безопасности и считаются независимой исследовательской компанией. Независимость Thinkst означает, что нет личной заинтересованности в том, чтобы преувеличивать или уменьшать степени влияния той или иной угрозы. Thinkst существует, чтобы вносить ясность в хаос, и повышать качество отношения сигнал/шум.

Canarytokens - позволяет знать, когда это важно. В качестве токенов-приманок можно сформировать:

↓ Анимированное изображение ► нажмите на него, чтобы посмотреть ↓

Можно заметить, что спектр действия canarytokens имеет большие возможности и распространяется на множество ресурсов. Система нам дает возможность создать ловушку под видом легитимного, важного и значимого ресурса. Злоумышленники, получив неправомерный доступ к системе начинают искать наиболее ценные данные: логины и пароли, реквизиты банковских карт, компрометирующие сведения и т.д. Они просматривают папки и файлы на компьютере, читают переписки в социальных сетях и на электронной почте - делают все, чтобы получить максимум от своей добычи.

Вы можете без особых трудностей создать свой собственный экземпляр Canarytokens и разместить там, где он точно не останется без внимания потенциального злоумышленника.

Первое, что необходимо сделать - перейти на официальный сайт canarytokens. На момент написания данной статьи, он имеет вид:

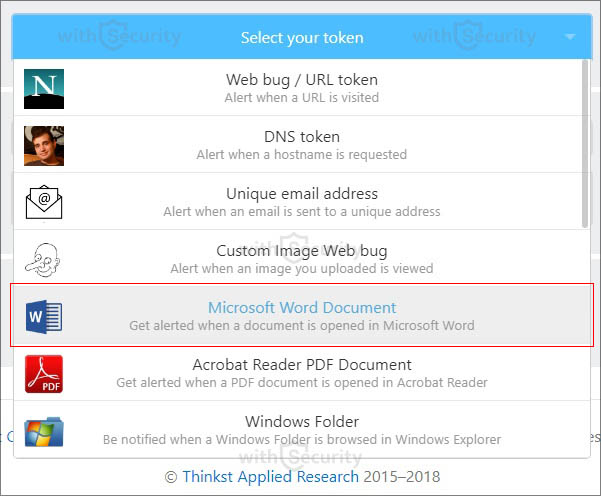

Теперь из выпадающего списка нам необходимо выбрать тип токена. Рассмотрим на примере обычного текстового документа Microsoft Word:

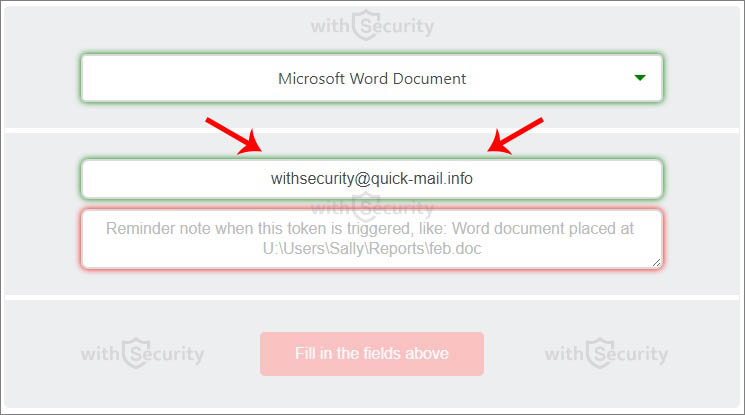

Во втором поле, требуется указать адрес электронной почты, который будет закреплен за токеном и куда будут поступать уведомления если он сработает:

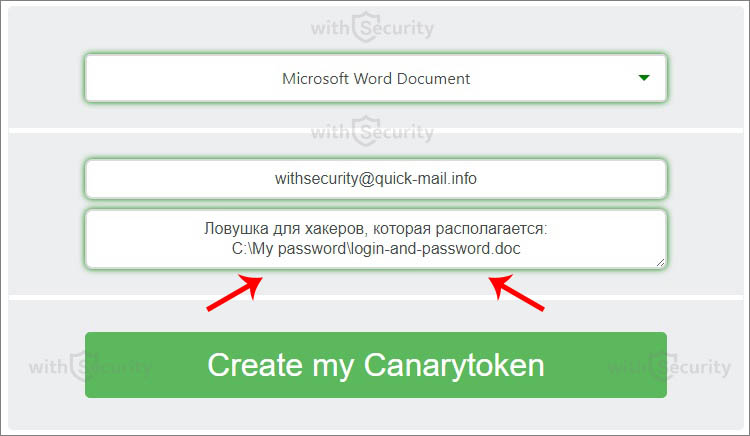

В третьем и последнем поле указываем комментарий, описывающий, где используется маркер. Если токен активируется через несколько месяцев или пару лет, комментарий поможет Вам вспомнить, где была размещена ловушка. Опишите его подробно и, как можно конкретнее (например, "путь расположения файла" или "адрес электронной почты" или любые другие сведения, которые Вам помогут его идентифицировать):

Разработчики учитывают, что использование приманок не ограничивается только одним элементом, их может быть множество, в разных системах и на разных ресурсах.

После того, как все поля заполнены - нажимаем кнопку "Create my Canarytoken":

Теперь мы видим страницу, с текстом "Your MS Word token is active!" или "Ваш токен MS Word активен!". Здесь нам необходимо нажать на кнопку: "Download your MS Word file" и сохранить файл там, где он будет привлекать внимание потенциального хакера:

Мы получим уведомление, когда будет открыт документ Microsoft Office, в Windows или Mac OS. При этом, можно переименовать документ, не влияя на его работу. Наименование должно формироваться максимально привлекательным для злоумышленника, например "Не открывать!", "Мои пароли от соц. сетей", "Логин и пароль" и т. д.:

Если открыть файл - он будет пустой:

Однако это не значит, что он не работает. Переходим в электронную почту и видим сообщение с темой "Your Canarytoken was Trig":

Открываем сообщение и видим подробную информацию о действии:

Из сообщения мы можем узнать такие детали:

Внизу сообщения есть еще две ссылки управления canarytoken'ом:

Первая из них: "Manage this Canarytoken here", открывает страницу, где присутствуют настройки:

Можно посмотреть историю метки и убрать уведомление, если в них больше нет необходимости. Так же, есть ссылка для повторного скачивания canarytokens.

Вторая ссылка: "More info on this token here", позволяет посмотреть еще более подробную информацию о действии с токеном:

Здесь мы видим ориентировочное расположение "злоумышленника" на карте, его страну, город, область, информацию об интернет-провайдере.

В случае использования браузера TOR или других специализированных программ - информация может не соответствовать действительности.

О том, как работает сервис и какое применение ему можно найти, смотрите в видео от блоггера "Алекс rempc by":

Canarytokens - отличное средство для предупреждения о нарушении безопасности. Оно бесплатное, не требует больших системных ресурсов и более того - не требует никакой поддержки. Достаточно единожды сформировать свои токены и можно о них не вспоминать, до тех пор, пока они сами о себе не дадут знать.

Держите их у себя на компьютере, телефоне или планшете. Разместите в социальных сетях и в мессенджерах. Отправьте себе на почтовый ящик сообщение с токеном и не читайте его - пусть находится в папке "Входящее" и привлекает внимание потенциального хакера.

В наших руках масса возможностей, нас ограничивает только воображение.